Adobe Reader descargar

AVG Antivirus Free descargar

AVAST Antivirus Free descargar

ImgBurn descargar

WinRAR 5.01 (Auto-registrado) (32-64Bits) descargar

7-Zip descargar

QuickTime 7 Pro (Español) descargar

iTunes descargar

Spotify (Musica Online) (Español) descargar

K-Lite Mega Codec Pack (32-64Bits) descargar

Windows Essentials descargar

Microsoft Security Essentials descargar

CCleaner descargar

DAEMON Tools Lite descargar

LibreOffice descargar

GIMP descargar

Paint.NET descargar

Cheese Webcam Booth (Linux) descargar

Banshee Media Player (Linux) descargar

BlackBerry Desktop Software descargar

Blender (Modelado y Animación 3D) descargar

Inkscape (Gráficos Vectoriales) descargar

VLC Media Player descargar

APLICACIONES (INTERNET)

***********************************************************

Adobe Flash Player descargar

Adobe AIR descargar

Adobe Shockwave Player descargar

Java Virtual Machine (Java Runtime, JRE) descargar

Skype descargar

Skype para Windows 8 descargar

Yahoo! Messenger descargar

Google Talk descargar

Google Chrome descargar

Mozilla Firefox descargar

Opera Web Browser descargar

Safari para Windows (Windows XP SP2, Vista ó 7) descargar

aTube Catcher descargar

WinHTTrack Website Copier descargar

JDownloader descargar

JDownloader 2 Beta (32-64Bits) descargar

µTorrent descargar

Free Video Downloader descargar

Skype para Linux descargar

Google Earth descargar

LINE (Computadoras y Mobiles) descargar

FileZilla Client descargar

FileZilla Server descargar

FlashGet descargar

Download Accelerator Plus descargar

Yahoo! Mail App para Windows 8 descargar

EDITORES DE VÍDEO, AUDIO & SUBTITULOS

***********************************************************

Mp3tag descargar

Windows Movie Maker descargar

Free Video Converter descargar

Free Audio Converter descargar

Free YouTube MP3 Converter descargar

Nero WaveEditor descargar

Nero CoverDesigner descargar

Nero SoundTrax descargar

PopCorn MKV Audio Converter descargar

MKV2AC3 descargar

MKVToolnix decargar

MKVExtractGUI (Complemento) descargar

AVC2AVI descargar

AVI ReComp descargar

VirtualDubMod descargar

Subtitle Edit descargar

Subtitle Workshop descargar

SubRip descargar

DVD Decrypter descargar

DVD Shrink 3.2.0.16 (Español) descargar

Ant Movie Catalog descargar

Audacity (Editor de audio) descargar

PROGRAMACIÓN (DESARROLLADORES)

***********************************************************

Eclipse IDE (32-64Bits) descargar

NetBeans IDE descargar

NetBeans IDE 7.3 (Español) descargar | descarga alterna

NetBeans IDE 7.4 (Español) descargar

Dev-C++ descargar

Notepad++ descargar

Sublime Text (editor de codigo) descargar

KDevelop IDE (Linux) descargar

Glade IDE (Linux) descargar

Anjuta DevStudio IDE (Linux) descargar

Kate (Linux) descargar

Code::Blocks IDE descargar

Java SE Development Kit (JDK) descargar

Java Platform Enterprise Edition (JEE) descargar

MySQL (Completo) descargar

MySQL Community Server descargar

MySQL Workbench (Administrador de BD) descargar

MySQL Connectors descargar

PostgreSQL descargar

Oracle Database descargar

Oracle Database Express Edition descargar

Microsoft SQL Server 2012 Service Pack 2 Express (español) descargar

Microsoft SQL Server 2014 Express (español) descargar

Microsoft JDBC Driver 4.0 para SQL Server descargar

Microsoft ODBC Driver 11 para SQL Server descargar

Microsoft Visual Studio Express descargar

Visual Paradigm Community Edition (UML) descargar

Editor de Diagramas DIA (español) descargar

Raptor (Diagramas de Flujo) descargar

SWI-Prolog descargar

DrRacket IDE (Lisp / Scheme) descargar

PHP para Windows descargar

jQuery descargar

jQuery UI descargar

jQuery Plugins descargar

jQuery Mobile descargar

Android SDK descargar

Android Studio descargar

Derive 6.1 (Español) descargar

Scilab descargar

Fritzing (Diseñador de circuitos digitales) descargar

Simulador Digital 0.9.5 (Simulación en Protoboard) descargar

Proteus Design Suite 7.9 Professional SP1 descargar

Proteus Design Suite 8.1 Professional SP1 descargar

SISTEMAS OPERATIVOS

***********************************************************

OS Linux Ubuntu descargar

OS Linux OpenSUSE descargar

OS Linux Fedora descargar

OS Linux Debian descargar

OS Linux Mint descargar

Oracle Solaris 11 descargar

Oracle VM VirtualBox descargar

Plaza de informatica

martes, 6 de enero de 2015

viernes, 31 de octubre de 2014

Virus informáticos y software malicioso, lo que debes saber

Páginas que tratan varios temas relacionados con la seguridad del equipo.

Como eliminar los virus del sistema y limpiar efectivamente el equipo.

Los métodos y las medidas que se pueden adoptar para prevenir infecciones, como proteger tus medios extraíbles contra la contaminación, como recuperar y restaurar tu sistema operativo de los daños causados por el software malicioso, recuperar documentos y archivos deteriorados y otros que aparentemente han sido eliminados.

Vínculos a sitios que prestan servicios de seguridad informática online gratis, además de páginas con información disponible actualizada sobre este tema.

Definiciones básicas usadas en seguridad informática, sencillas y cortas explicaciones de las palabras que son empleadas en el lenguaje de seguridad informática.

Todo lo relacionado y que pueda ser de utilidad para proteger nuestros datos del malware.

Como eliminar los virus del sistema y limpiar efectivamente el equipo.

Los métodos y las medidas que se pueden adoptar para prevenir infecciones, como proteger tus medios extraíbles contra la contaminación, como recuperar y restaurar tu sistema operativo de los daños causados por el software malicioso, recuperar documentos y archivos deteriorados y otros que aparentemente han sido eliminados.

Vínculos a sitios que prestan servicios de seguridad informática online gratis, además de páginas con información disponible actualizada sobre este tema.

Definiciones básicas usadas en seguridad informática, sencillas y cortas explicaciones de las palabras que son empleadas en el lenguaje de seguridad informática.

Todo lo relacionado y que pueda ser de utilidad para proteger nuestros datos del malware.

Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario.

El término virus en nuestros días se ha hecho tan común, que ahora lo usamos para describir a casi todo el software malicioso que conocemos: troyanos, backdoors, spyware, bots, keyloggers, rootkits, etc.

En realidad el término más adecuado para todo lo que acabamos de describir es: MALWARE que viene de MALicious softWARE o Software malicioso.

¿Que es el software malicioso?

Software malicioso es todo aquel que contiene código hostil e intrusivo y que sin consentimiento informado del usuario se ejecuta sobre el ordenador.

Un virus informático al igual que un virus biológico, necesita un huésped en el cual insertar su código, este huésped infectado a su vez, va infectando a los demás.

Para nuestro caso los huéspedes suelen ser archivos ejecutables y/o correos, archivos html, etc.

¿Que es un virus informático?

Un virus informático en el sentido correcto entonces, es aquel que es capaz de insertar su código dentro un programa, correo o archivo HTML y también dentro de documentos de Microsoft Office (en el caso de los Virus de Macros), de modo que al ejecutarse el programa, abrir el correo, el documento o la página web, se ejecute también el código del virus.

El virus al ser ejecutado es cargado en memoria y desde ahí procede a infectar los demás archivos, y es así como se reproduce.

El funcionamiento de un virus informático es simple.

Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda alojado en la memoria RAM de la computadora, aun cuando el programa que lo contenía haya terminado de ejecutarse.

El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución.

Finalmente se añade el código del virus al del programa infectado y se graba en disco, con lo cual el proceso de replicado se completa.

Los verdaderos virus, aparte de sobrescribir su código se aseguran de que el archivo o ejecutable siga funcionando de modo que al ejecutarse el código del programa, también se ejecute el código insertado del virus.

Si el virus está bien diseñado, es bien difícil que se note la infección, pues todo aparenta seguir funcionando normalmente.

En la mayoría de los casos los virus que infestan ejecutables, pueden acarrear daños irreparables a los archivos con las técnicas mencionadas, ya que dificultan no solamente su detección sino también su eliminación.

También la mayoría de las veces, la única forma de remover el virus es remover también el archivo infectado, lo que significa mejor formatear el sistema operativo, e instalar las aplicaciones desde fuentes confiables.

Cuales son las formas o tipos de contagios

Existen dos grandes clases de contagio.

En la primera, el usuario, en un momento dado, ejecuta o acepta de forma inadvertida la instalación del virus.

En la segunda, el programa malicioso actúa replicándose a través de las redes, en este caso se habla de gusanos.

Tipos de virus que existen

Existen diversos tipos de virus, varían según su función o la manera en que éste se ejecuta en nuestra computadora alterando la actividad de la misma, entre los más comunes están:

• Troyano: Consiste en robar información o alterar el sistema del hardware o en un caso extremo permite que un usuario externo pueda controlar el equipo.

• Gusano: Tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

• Bombas lógicas o de tiempo: Son programas que se activan al producirse un acontecimiento determinado.

La condición suele ser una fecha (Bombas de Tiempo), una combinación de teclas, o ciertas condiciones técnicas (Bombas Lógicas). Si no se produce la condición permanece oculto al usuario.

• Hoax : Los hoax no son virus ni tienen capacidad de reproducirse por si solos. Son mensajes de contenido falso que incitan al usuario a hacer copias y enviarla a sus contactos.

Suelen apelar a los sentimientos morales (Ayuda a un niño enfermo de cáncer) o al espíritu de solidaridad (Aviso de un nuevo virus peligrosísimo) y, en cualquier caso, tratan de aprovecharse de la falta de experiencia de los internautas novatos.

Como prevenir y evitar las infecciones de virus

• Evitar introducir en tu equipo medios de almacenamiento que consideres que pudieran estar infectados con algún virus.

• No instalar software pirata.

• Evitar descargar software innecesario de Internet.

• No abrir mensajes provenientes de una dirección electrónica desconocida.

• No aceptar e-mails de desconocidos.

Curiosidades, los virus informáticos más famosos y nombrados

Melissa: Este virus con nombre de mujer, que circuló en 1999, fue el primero que se transmitió vía correo electrónico. A cualquier computador que llegaba se replicaba y saturaba los buzones de correo. Este virus creado por David L. Smith, fue el causante de que empresas como Lucent, Microsoft e Intel tuvieran que cerrar temporalmente sus servidores de correo electrónico ya que el virus estaba obstruyendo el sistema.

I Love You: Un proyecto de tesis presentado por un joven filipino de 24 años, el cual fue rechazado en la universidad, resultó siendo un virus capaz de infectar a más de 45 millones de computadores, con un costo de más de 10 mil millones de dólares. El virus se reenviaba a toda la lista de contactos del usuario. I Love You fue creado en el año 2000.

Sasser: A sus 17 años, el joven Sven Jaschan no imaginó que iba a ser el creador de uno de los virus informáticos más terribles y dañinos de la historia. Entre abril y mayo del 2004, esta plaga informática alertó a más de una compañía por su alto grado de peligrosidad debido a que para contagiar el equipo, no era necesario que el usuario abriera un archivo.

Netsky: Se trata de toda una familia de virus, cuya primera variante apareció en febrero del 2004, ideada por el mismo joven creador de la plaga Sasser. Los virus de la familia Netsky se hicieron famosos pues mostraban mensajes insultantes alusivos a los autores de las familias Bagle y MyDoom.

Conficker: Detectado por primera vez en noviembre del 2008, el virus atacaba una vulnerabilidad existente en Windows. A pesar de que a comienzos de 2009 se daba por solucionado y eliminado el problema de Conficker, en abril de ese mismo año volvió a atacar. La cifra final de infecciones se calcula en unos 15 millones de equipos.

I Love You: Un proyecto de tesis presentado por un joven filipino de 24 años, el cual fue rechazado en la universidad, resultó siendo un virus capaz de infectar a más de 45 millones de computadores, con un costo de más de 10 mil millones de dólares. El virus se reenviaba a toda la lista de contactos del usuario. I Love You fue creado en el año 2000.

Sasser: A sus 17 años, el joven Sven Jaschan no imaginó que iba a ser el creador de uno de los virus informáticos más terribles y dañinos de la historia. Entre abril y mayo del 2004, esta plaga informática alertó a más de una compañía por su alto grado de peligrosidad debido a que para contagiar el equipo, no era necesario que el usuario abriera un archivo.

Netsky: Se trata de toda una familia de virus, cuya primera variante apareció en febrero del 2004, ideada por el mismo joven creador de la plaga Sasser. Los virus de la familia Netsky se hicieron famosos pues mostraban mensajes insultantes alusivos a los autores de las familias Bagle y MyDoom.

Conficker: Detectado por primera vez en noviembre del 2008, el virus atacaba una vulnerabilidad existente en Windows. A pesar de que a comienzos de 2009 se daba por solucionado y eliminado el problema de Conficker, en abril de ese mismo año volvió a atacar. La cifra final de infecciones se calcula en unos 15 millones de equipos.

Definiciones y términos usados en seguridad informática

Sencillas y cortas explicaciones de las definiciones más empleadas en el lenguaje de seguridad informática.

Adware: software que despliega distintas publicidades de servicios también pude ser de productos. Incluyen código que muestra la publicidad en ventanas emergentes.

Backdoors: o puerta trasera, programa que permite acceder de forma remota ignorando los procedimientos de autentificación y obtener el control de los mismos permitiendo el ingreso de gusanos o troyanos.

Bankers: Es una gama de los troyanos que se especializa en el de credenciales de servicios o de entidades de banca electrónica.

Credenciales: Denominación para referirse a nombres de Usuarios y Passwords.

Dialers: Gama de los troyanos especializados en realizar llamadas a números con tarifa especial, con el consiguiente aumento en la factura del teléfono.

DoS (Denail Of Service) Denegación de Servicio: es un ataque realizado a un sistema específico de ordenadores con el fin de que un servicio sea inaccesible para los usuarios legítimos.

Exploit: Es aquel código que ataca o explotan una vulnerabilidad particular de un sistema operativo o Software esto se realiza de manera automática y por lo general sin intervención del usuario.

Gusano: Denominado también con el nombre de Worm es un programa malicioso con la característica de auto replicarse e infectar una red de computadoras propagándose de manera automática sin la intervención de usuario alguno.

Hacktools: conjunto de herramientas que facilitan el ataque de los sistemas.

IRC-Boots: (llamada también redes botnes o redes zombis) troyanos que permiten ser controlados de forma centralizada y formar una red de bots (robots) o máquinas zombies que ejecutarán las órdenes dadas por el atacante.

Keyloggers: Software o troyanos por lo general que se especializan en capturar las pulsaciones de teclado, son utilizado para robar contraseñas, algunos de estos poseen la capacidad de capturar imágenes de pantalla o capturar las pulsaciones del mouse a estos se los conocen como KeyMouse. Esta información por lo general es reenviada por e-mail.

Macrovirus: Virus escrito en macros para infectar documentos. En sus orígenes atacaban documentos de Word y Excel hoy se sabe que han ampliado su espectro de ataque.

Malware: es un software que tiene como objetivo infiltrarse en el sistema y/o dañar la computadora sin el conocimiento de su dueño, con finalidades muy diversas.

Payload: es la carga dañina de un Malware o también de un exploit. Puntualmente es lo que estos son capaces de hacer al activarse.

PE: (Portable Ejecutable) la sigla PE hace referencia a una Software que no necesita instalación para su ejecución.

Phishing: mensajes falsos utilizados para capturar las credenciales de acceso a servicios de banca electrónica.

Rootkit: Software capaz de esconder los procesos y archivos que permiten al atacante mantener el acceso al sistema con fines maliciosos, intentando ocultarse de herramientas de seguridad como Antivirus o Host IDS (Sistema de Detección de Intrusos).

Scripts: Malware escrito en lenguajes scripts como javascripts, vbscript, etc, usados generalmente en Exploits Web.

Spyware: Software cuya funcione es de recolectar información sobre una persona. En general el spyware recolecta datos sobre nuestra navegación para que luego la publicidad que nos aparezca esté dirigida a nosotros y apuntando a nuestros gustos.

Troyano: Es un software Malicioso haciéndose pasar por software legítimo. Los Troyanos no se replican de manera automática.

Virus: Un virus informático es un software que puede infectar a otros, modificándolos de tal manera que incluyan una copia suya. Hay que tener en cuenta que un software no tiene porqué causar daño en el acto (borrar o corromper ficheros) para ser considerado como un virus.

Zero Day: Día Cero es un ataque a una amenaza un equipo o software del cual los fabricantes no tienen conocimiento de la misma o bien no existe una revisión de Seguridad para esa vulnerabilidad detectada.

Nota: Información tomada de la pagina http://norfipc.com/virus/index.html

Como recuperar y reparar memorias flash USB que Windows no reconoce

Recuperar un dispositivo USB que Windows no reconoce

Cuando un equipo no reconoce una memoria, tarjeta u otro dispositivo que se conecta por USB y no tenemos como comprobar si funciona en otro equipo, antes de tomar cualquiera de las medidas posibles ni atormentarnos pensando que lo hemos perdido, es necesaria una primera acción que tiene algo de magia.

No es nada de broma.

No sabemos la explicación, pero funciona en el 50% de los casos y es algo sumamente sencillo, por lo que vale la pena intentarlo.

Reinstalar el controlador del USB

El siguiente paso cuando un dispositivo USB no es reconocido por Windows es acceder al Administrador de dispositivos.

Para abrir el Administrador de dispositivos introduce en el cuadro de Inicio, el comando Ejecutar o en la pantalla de inicio (Windows 8): devmgmt.msc y presiona la tecla Enter.

➔ Da un clic derecho en el dispositivo con el símbolo de interrogación y en el menú escoge: "Desinstalar"

➔ Da un clic derecho en cualquier lugar y escoge: "Buscar cambios de hardware".

➔ Si no da resultado desinstala TODOS los dispositivos USB incluyendo los concentradores, reinicia el equipo y vuelve a usar la opción: "Buscar cambios de hardware".

Recuperar un dispositivo formateando a bajo nivel

Este es el último y más avanzado de los métodos.

Se aplica a conflictos en estos dispositivos debido a daños en su formato, causados a menudos por razones como por ejemplo: cortes de energía, desconectarlos bruscamente cuando aún están en uso por diversas aplicaciones, lesiones al formato causado por virus, puertos USB en mal estado o configurados inadecuadamente.

Esto no va a solucionar daños en el hardware de los dispositivos producidos por: golpes, caídas, roturas de pastillas por efecto del calor excesivo, por un alto voltaje aplicado o por variaciones de voltaje, efectos de campos magnéticos, etc.

Este método puede emplearse también para recuperar discos duros con errores detectados por S.M.A.R.T.

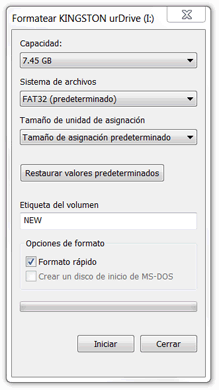

¿Cómo darle formato a los dispositivos USB?

A los dispositivos extraíbles como memorias, tarjetas, pendrive, o cualquier otro portable flash, es posible escoger entre distintos tipos de formatos ya sea: FAT, FAT32, exFAT o NTFS.

De ellos el más utilizado en estos sencillos medios por sus características es el FAT32.

En otro artículo de este sitio se trata de forma más detallada las características, las ventajas y las desventajas de cada uno de estos formatos, puedes leerlo en:

Formatear los dispositivos flash USB en Windows

Darle un nuevo formato a un dispositivo en Windows es algo sencillo, sigue los siguientes pasos.

✔ Al dar dos clics en la unidad de un dispositivo en Windows, se abrirá solo una ventana con dos opciones: Formatear o cancelar.

✔ Al escoger la opción de dar formato, se mostrará una pequeña ventana como la de la imagen a la derecha, donde solo será necesario usar el botón "Iniciar", el resto de las opciones Windows las rellenará automáticamente, no obstante se tiene la opción (opcional) de escoger el formato y de darle un nombre al dispositivo.

Es recomendado NO usar la opción de Formato rápido en un dispositivo que ha causado anteriormente conflictos.

Formatos disponibles Es posible usar como sistemas de archivo FAT, FAT32, exFAT y NTFS.

Los dos primeros son los más utilizados en los dispositivos USB debido a la simplicidad de su formato pero tienen muchas limitaciones en cuanto a su capacidad.

• FAT32 solo permite archivos cuya tamaño máximo sea 4 GB y un volumen no puede pasar de los 32 GB.

• FAT es todavía más severo en cuanto al tamaño de los archivos y volúmenes.

• Despues de Microsoft Vista surge exFAT (Extended FAT) que suple estas limitaciones, posee compatibilidad con volúmenes mayores de 32 GB y admite archivos mayores de 4 GB, es ligeramente más veloz que FAT32.

Para contar con soporte ExFAT para Windows XP es necesario instalar este parche y tener instalado el Service Pack 2.

• NTFS es el mas moderno y eficiente formato, idóneo en cuestiones de seguridad ya que permite asignar permisos para la copia, escritura y modificación de datos.

Otros beneficios son comprimir archivos y poder encriptar datos pero reduce el rendimiento y no se debe usar en dispositivos lentos ya que necesita operaciones adicionales de lectura y escritura constantemente.

Formatear los dispositivos flash USB mediante la línea de comandos

Darle un nuevo formato a un dispositivo usando la línea de comandos, es un método más avanzado, pero que permite más posibilidades y opciones, también es necesario en los casos de que el formato en Windows no de resultado o cause algún error.

Para formatear los dispositivos USB mediante la línea de comandos utiliza el comando FORMAT de la siguiente forma:

FORMAT (letra de unidad asignada) /FS:(sistema de archivo)

Quedaría algo como: FORMAT E: /FS:FAT32

Modificadores que permite el comando FORMAT

/V: etiqueta Específica la etiqueta del volumen.

/Q Realiza un formato rápido. Este modificador invalida /P.

/X Si es necesario, obliga al volumen a desmontarse primero. Todos los controladores abiertos al volumen serán no válidos.

Nota: Esta información fue tomada en parte de http://norfipc.com/articulos/reparar-recuperar-memorias-flash.html

Suscribirse a:

Entradas (Atom)